Datensicherheitsgeheimnisse, die jede globale Logistikplattform beherrschen muss

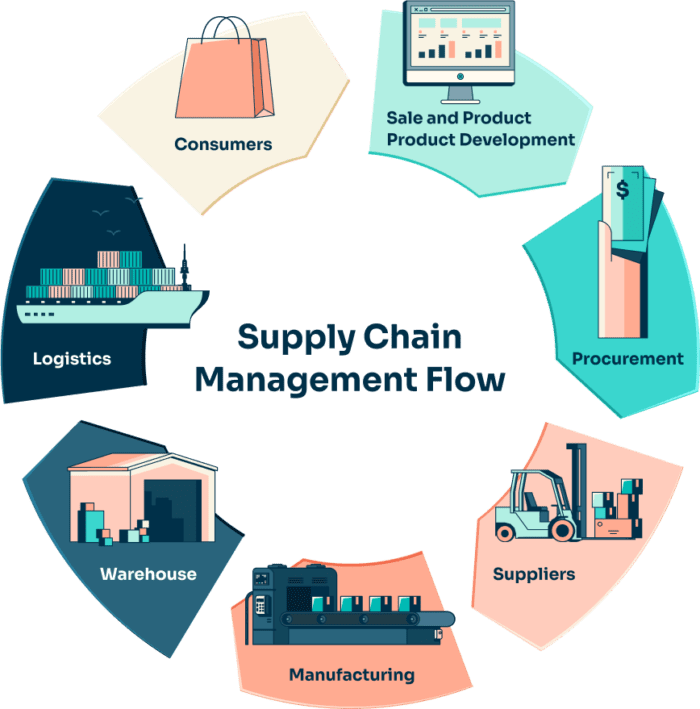

Datensicherheitsgeheimnisse jeder Plattform für globale Logistikketten müssen, sind nicht mehr "nice to have". Spediteure, Marken und Kunden tauschen täglich Adressen, Telefonnummern und Lieferpräferenzen aus. Angreifer wissen, dass diese Daten wertvoll sind. Auch die Regulierungsbehörden wissen das. Eine sichere Plattform schützt Menschen, beschleunigt den Betrieb und schafft langfristiges Vertrauen. Außerdem werden Ausfallzeiten und Supportkosten reduziert. Der Weg ist klar: Integrieren Sie Sicherheit in jede Ebene, von APIs bis zu IoT-Sensoren, von der Schlüsselverwaltung bis zur Reaktion auf Vorfälle.

Warum Datensicherheit das Vertrauen in die Logistik definiert

Was Angreifer von einem Logistik-Stack erwarten

Sendungsdaten offenbaren Namen, Adressen, Telefonnummern, E-Mails, Bestellwerte und Liefermuster. API-Schlüssel, Webhook-Geheimnisse und Lageranmeldedaten können ganze Netzwerke entschlüsseln. Angreifer haben es auf schwache Identitätskontrollen, undichte Protokolle, vergessene Testumgebungen und offene Webhooks abgesehen.

Sicherheit vs. Geschwindigkeit ist eine falsche Wahl

Die Teams befürchten, dass die Kontrollen die Lieferungen verlangsamen. Das Gegenteil ist möglich. Gute Sicherheit beseitigt Verwirrung, verhindert Ausfälle und ermöglicht eine schnellere Automatisierung. Klare Rollen, starke Schlüssel und saubere Protokolle machen es einfach, Probleme zu finden und zu beheben.

Geheimnis 1: Erstellen Sie eine Karte Ihrer PII und ziehen Sie eine "PII-Grenze".

Klassifizieren Sie Daten, bevor Sie sie sammeln

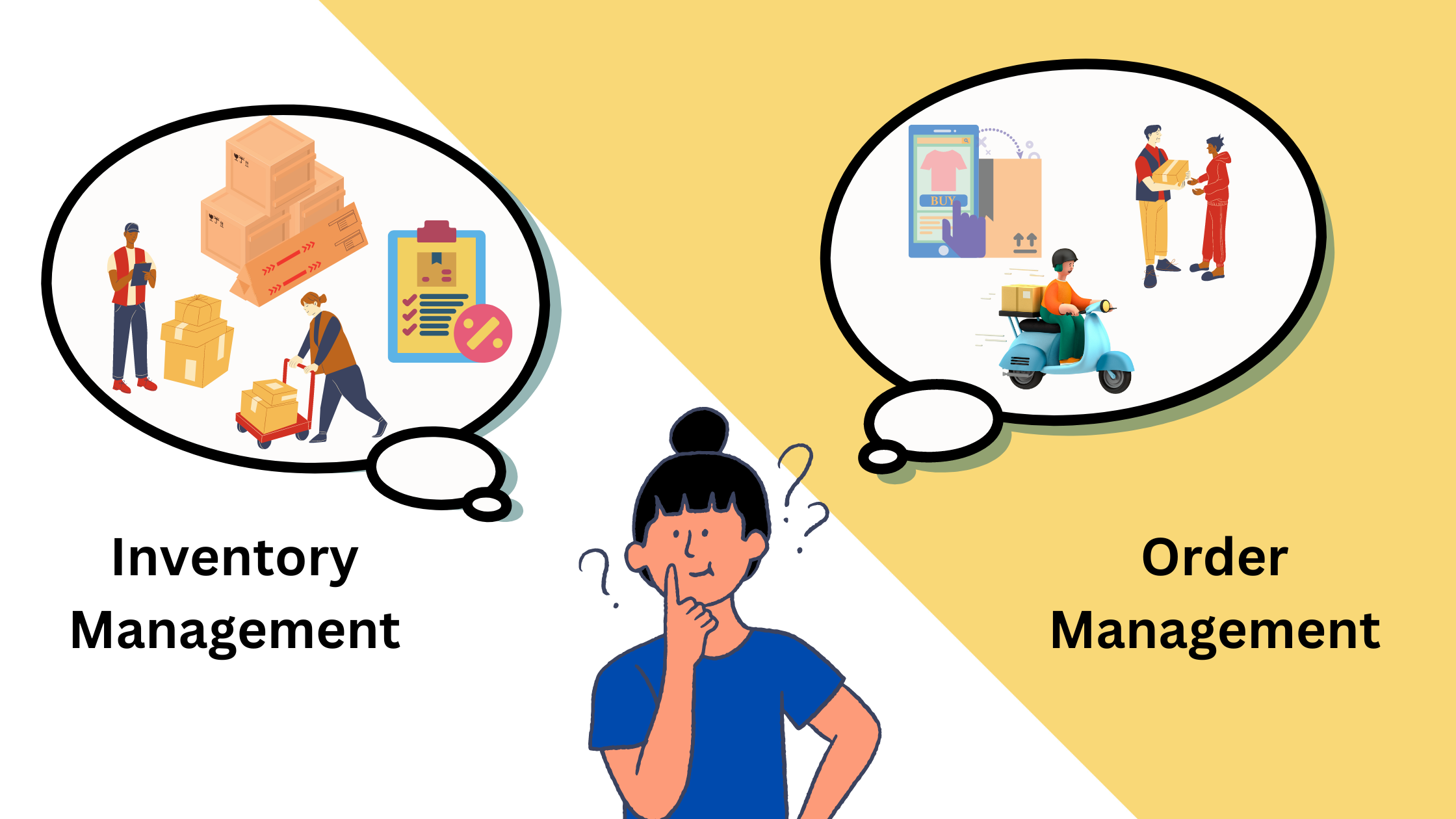

Führen Sie die Felder auf, die Sie speichern: Name, E-Mail, Telefon, Adresszeilen, Geolocation, Bestell-ID, Zahlungstoken, HS-Codes und Supporthinweise. Kennzeichnen Sie jedes als PII, sensible PII, oder Nicht-PII. Legen Sie fest, wer jedes Schild sehen kann und warum.

Minimieren durch Design

Sammeln Sie nur, was Sie brauchen, und bewahren Sie es nur so lange auf, wie es nützlich ist. Verwenden Sie kurze Aufbewahrungsfristen für Rohdaten. Anonymisieren Sie Analysen. Schwärzen Sie PII aus Screenshots und Fehlerberichten. Wenn Prüfer Sie fragen, warum Sie das speichern, sollten Sie eine einfache Antwort haben.

Geheimnis 2: Alles verschlüsseln und Schlüssel wie Kronjuwelen behandeln

Im Transit und in Ruhe

Verwenden Sie TLS 1.3 für den gesamten Datenverkehr. Setzen Sie HSTS und moderne Verschlüsselungen durch. Verschlüsseln Sie Datenbanken, Objektspeicher und Backups im Ruhezustand mit AES-256 oder stärker. Vermeiden Sie selbstentwickelte Verschlüsselungen.

Skalierbare Schlüsselverwaltung

Bewahren Sie die Schlüssel in einem KMS oder HSM auf. Rotieren Sie regelmäßig. Trennen Sie die Schlüssel nach Umgebung und Mieter. Erlauben Sie Kunde-verwaltete Schlüssel (CMK/BYOK) für Unternehmenskonten. Verschlüsseln Sie Geheimnisse niemals fest in Code oder Bildern. Verwenden Sie einen Geheimnistresor und kurzlebige Anmeldedaten.

Geheimnis 3: Einführung einer Zero-Trust-Zugangskontrolle

Starke Identität überall

Aktivieren Sie SSO, SAML/OIDC und obligatorische MFA. Verwenden Sie geringstes Privileg Rollen. Bevorzugt RBAC der Einfachheit halber hinzufügen ABAC für den Kontext (Region, Daten-Tag, Schicht). Entfernen Sie nachrichtenlose Konten schnell mit SCIM.

Just-in-time-Zugang

Admins brauchen keine ständigen Superuser-Rechte. Erfordern Sie ticketbasierte Erhöhungen mit Zeitlimits und Genehmigungen. Protokollieren Sie jede Berechtigungserweiterung. Warnung, wenn riskante Rollen außerhalb eines Änderungsfensters gewährt werden.

Geheimnis 4: Härten Sie APIs und Webhooks

API-Authentifizierung und Drosselung

Unterstützung von OAuth 2.0 mit "scoped tokens" oder signierten JWTs. Binden Sie Client-Anwendungen an bestimmte Bereiche. Ratenbegrenzung nach Token und IP. Hinzufügen einer Schema-Validierung, um Fehler bei der Massenzuweisung zu verhindern. Für GraphQL, Introspektion in der Produktion einschränken.

Webhook-Signierung und Replay-Verteidigung

Signieren Sie Webhooks mit HMAC und fügen Sie einen Zeitstempel hinzu. Verwerfen Sie alte oder doppelte Nachrichten. verwenden Idempotenzschlüssel für eingehende Schreibvorgänge. Diese Kontrollen verhindern Replay-Angriffe und reduzieren doppelte Aktualisierungen.

Geheimnis 5: Sicherung der Lieferdaten-Lieferkette

Lieferanten- und Speditionsrisiko

Jede Integration ist eine Vertrauensgrenze. Führen Sie eine Liste von Anbietern, Geltungsbereichen und Datenflüssen. Fordern Sie Sicherheitsberichte (z. B. ISO 27001, SOC 2 Typ II) und die Historie von Sicherheitsverletzungen an. Schränken Sie den Zugriff der einzelnen Partner ein. Entziehen Sie die Zugangsdaten, wenn der Vertrag ausläuft.

Regeln für den Aufenthalt und die Übermittlung von Daten

In einigen Ländern ist eine lokale Speicherung erforderlich. Kennzeichnen Sie die Daten nach Region und leiten Sie sie an den richtigen Speicher weiter. Für grenzüberschreitende Datenflüsse: Mechanismen für die Übertragung und Aufbewahrung von Dokumenten. Löschungen sollten auf alle Replikate übertragen werden.

Geheimnis 6: Sicherheit in die Entwicklung integrieren

Sicher SDLC mit Leitplanken

Fügen Sie die Bedrohungsmodellierung zu Ihrem Planungsschritt hinzu. Führen Sie SAST, Abhängigkeitsprüfungen und Container-Scans in CI durch. Verwenden Sie DAST gegen Staging. Pflegen Sie eine SBOM für jeden Dienst. Verfolgen Sie Patch-SLAs und beheben Sie kritische Probleme schnell.

Sicheres Lösen unter Last

Verwenden Sie Feature-Flags, Canaries und gestaffelte Rollouts. Führen Sie ein schnelles Rollback durch, wenn Fehlerbudgets ausfallen. Vermeiden Sie Debugging in der Produktion mit God-Mode-Tools. Wenn eine Notfall-Shell benötigt wird, zeichnen Sie sie auf und löschen Sie sie.

Geheimnis 7: Bereiten Sie sich auf Vorfälle und Ransomware vor

Übersichtliche Spielpläne und Übungen

Schreiben Sie präzise Schritte für den Fall von Lecks in Anmeldeinformationen, der Offenlegung von persönlichen Daten, DDoS und Ransomware. Definieren Sie Rollen, Kommunikationskanäle und rechtliche Ansprechpartner. Führen Sie vierteljährlich Tabletop-Übungen durch. Üben Sie monatlich Wiederherstellungen.

Backups, die tatsächlich funktionieren

Erstellen Sie verschlüsselte, offline-fähige Backups mit Unveränderbarkeitsfenstern. Testen Sie die Wiederherstellungszeiten, um die RTO/RPO Ziele. Bewahren Sie die Schlüssel getrennt von den Backups auf. Backups sind nutzlos, wenn die Schlüssel weg sind.

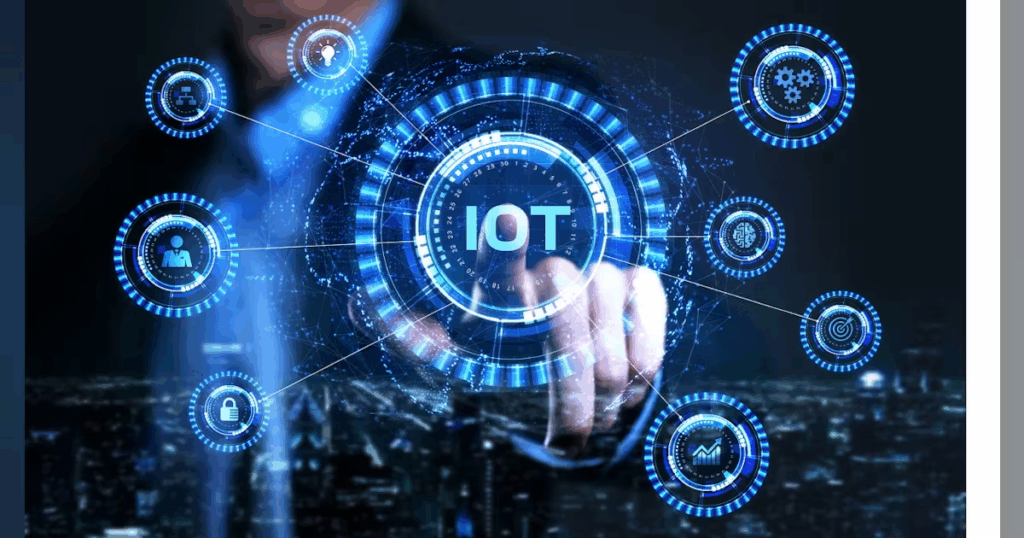

Geheimnis 8: Schutz von Edge, Scannern und IoT

Geräteidentität und -zustand

Geben Sie Scannern und Gateways eindeutige Gerätezertifikate. Erzwingen Sie signierte Firmware und sicheres Booten. Deaktivieren Sie ungenutzte Funkgeräte und Ports. Rotieren Sie Geräte-Token. Wenn ein Gerät abtrünnig wird, stellen Sie es zuerst unter Quarantäne, untersuchen Sie es später.

Integrität für Sensordaten

Signieren Sie die Sensornutzlasten (Temperatur, Stoß, Neigung), damit sie während des Transports nicht gefälscht werden können. Validierung in der Plattform Rand. Kennzeichnen Sie Sendungen als "beweiswürdig", wenn alle Unterschriften bestätigt sind. Das beschleunigt Reklamationen und reduziert Streitigkeiten.

Geheimnis 9: Integrieren Sie den Datenschutz in das Nutzererlebnis

Datenschutzkontrollen für Käufer und Marken

Klare Umschaltmöglichkeiten für Benachrichtigungskanäle und die gemeinsame Nutzung von Daten bieten. Bieten Sie Datenexport und -löschung per Selbstbedienung an. Maskieren Sie Adressen und Telefonnummern standardmäßig in Support-Tools. Geben Sie vollständige personenbezogene Daten nur dann preis, wenn Sie sie benötigen, und prüfen Sie sie.

Zweckgebundene Analytik

Aggregieren Sie Metriken ohne rohe PII. Verwenden Sie Kohorten-IDs anstelle von E-Mails. Wenn Sie detaillierte Analysen benötigen, reduzieren Sie die Aufbewahrungszeit auf Tage, nicht auf Monate. Datenschutz und Einblicke können nebeneinander bestehen.

Geheimnis 10: Messen Sie Sicherheit wie ein Produkt

Sicherheits-KPIs, die das Handeln leiten

Titel:

- Mittlere Zeit bis zur Erkennung (MTTD) und Reaktion (MTTR)

- %-Dienste mit bestandenem SAST/DAST und aktuellen Abhängigkeiten

- %-verschlüsselte Datensätze und Backups durch Wiederherstellungstests verifiziert

- Fehlgeschlagene Admin-Anmeldungen und Anzahl der Berechtigungserhöhungen

- Datenexportvolumen nach Rolle und Region

- Abgelehnte Webhook-Wiederholungen und API-Rate-Limit-Treffer

- Anzahl der Vorfälle nach Ursache und Zeit bis zum Abschluss

Veröffentlichen Sie eine monatliche Scorecard. Feiern Sie den Rückgang der schwerwiegenden Vorfälle. Verbinden Sie KPIs mit Teamzielen.

Ein 90-Tage-Härtungsplan für eine Global Logistics Track Platform

Tage 0-30: Stabilisierung der Grundlagen

- Inventarisieren Sie die PII-Felder und ziehen Sie die PII-Grenze.

- Erzwingen Sie überall TLS 1.3 und schalten Sie HSTS ein.

- Verschieben Sie Geheimnisse in einen Tresor; rotieren Sie Admin-Tokens.

- SSO + MFA und Rollen mit geringsten Rechten hinzufügen.

- Beginn der Schwärzung von PII in Protokollen; Übergabe an SIEM.

- Signieren Sie Webhooks und überprüfen Sie Zeitstempel.

Tage 31-60: Verringern des Explosionsradius

- Aufteilung der Konten und Schlüssel prod/stage/dev.

- Aktivieren Sie die KMS-verwaltete Verschlüsselung und die automatische Rotation.

- Hinzufügen von Ratenbegrenzungen, Schemavalidierung und Idempotenzschlüsseln zu APIs.

- Aktivieren Sie manipulationssichere Prüfpfade für Rollenänderungen und Exporte.

- Erste Tischbohrung durchführen; festgestellte Lücken schließen.

Tage 61-90: Automatisieren und beweisen

- Einführung von Just-in-Time-Verwaltungszugriff mit Genehmigungen.

- Fügen Sie Gerätezertifikate für Scanner und Gateways hinzu.

- Umsetzung von Richtlinien zur Datenaufbewahrung nach Bereichen und Regionen.

- Erstellen von Wiederherstellungs-Runbooks; Testen von RTO/RPO.

- Starten Sie ein privates Bug Bounty oder einen Weg zur verantwortungsvollen Offenlegung.

- Veröffentlichen Sie die erste Sicherheit Scorecard an die Führung.

Praktische Checklisten für Teams

Bereitschaft zur Inbetriebnahme

- Alle externen Endpunkte hinter TLS 1.3 und WAF

- OAuth 2.0 oder signierte JWTs mit skalierten Token

- Signierte und wiederholungssichere Webhooks

- PII in Support-Ansichten standardmäßig maskiert

- SIEM-Warnungen für Signale mit hohem Risiko sind vorhanden

- Verschlüsselte, unveränderbare und wiederherstellungsgeprüfte Backups

Wöchentlicher Betriebsrhythmus

- Überprüfung von fehlgeschlagenen Anmeldungen, Erhöhungsereignissen und Datenexporten

- Patches für kritische Sicherheitslücken in Diensten und Containern

- Beispielhafte Webhook-Signaturen und Drift in Carrier-Event-Schemata

- Validierung der Mieterisolierung mit automatisierten Tests

- Rotieren Sie die Zugangsdaten und überprüfen Sie die Prüfprotokolle

Wie Sicherheit das Wachstum von E-Commerce-Marken fördert

Weniger Ausfälle, schnellere Starts

Eine saubere Identität, starke Schlüssel und sichere Freigaben senken die Fehlerquote. Die Global Logistics Track Platform standardisiert die Sicherheitskontrollen und die Überwachung, sodass die Teams neue Funktionen ohne Bedenken bereitstellen können. Die Spediteure vertrauen auf die Integration, und die Kunden sehen genaue, rechtzeitige Aktualisierungen ohne Risiko. Darüber hinaus werden durch gemeinsame Leitplanken für alle Dienste Fehlkonfigurationen vermieden und Ausfallzeiten in Spitzenzeiten reduziert.

Bessere Verträge und globale Reichweite

Strenge Kontrollen und eine klare Dokumentation verkürzen die Beschaffungszyklen. A Globale Plattform für die Logistikkette macht die Einhaltung von Vorschriften durch Datenverarbeitung, Prüfprotokolle und regionale Optionen zu einem Verkaufsförderer. Regionale Speicher- und Löschworkflows erschließen neue Märkte mit strengeren Regeln. So können Marken schneller expandieren und gleichzeitig ihre Datenschutzversprechen einhalten.

Den Kreislauf schließen

Sicherheit ist ein Teil des Lieferversprechens. Eine Global Logistics Track Platform, die Datenzuordnung, Verschlüsselung, Identität, API-Hygiene, saubere Protokolle, Anbieterdisziplin und geübte Reaktion auf Vorfälle beherrscht, ist von vornherein widerstandsfähig. Sie schützt Menschen und ermöglicht Skalierung. Außerdem gewinnt sie Geschäfte. Beginnen Sie mit dem 90-Tage-Plan, messen Sie, worauf es ankommt, und ziehen Sie den Kreislauf immer enger. Wenn Sicherheit, Zuverlässigkeit und Geschwindigkeit zusammenarbeiten, kommt jede Lieferung mit eingebautem Vertrauen an.

Einblicke in die Industrie

Nachrichten über den Posteingang

Nulla turp dis cursus. Integer liberos euismod pretium faucibua