Ciberseguridad en logística: Proteger las cadenas de suministro

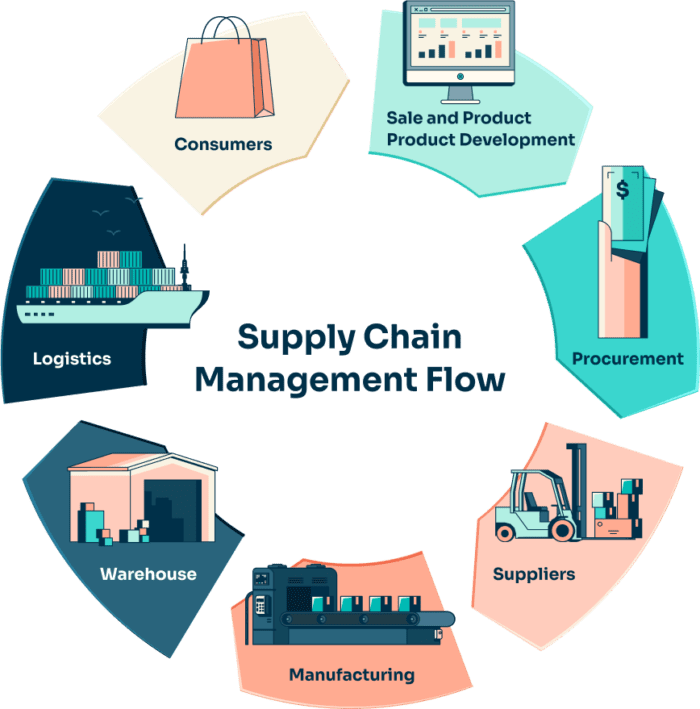

A medida que las operaciones logísticas se vuelven cada vez más digitales, los riesgos asociados a infracciones de ciberseguridad crecen exponencialmente. Las cadenas de suministro modernas ya no son sistemas simples y lineales, sino redes dinámicas e interconectadas impulsadas por la computación en la nube, sensores IoT, análisis en tiempo real e intercambios de datos globales. Aunque estas innovaciones aportan una visibilidad y eficiencia sin precedentes, también exponen la cadena de suministro a ciberamenazas nuevas y en evolución.

En un entorno en el que un solo ataque puede interrumpir las entregas, exponer datos confidenciales y paralizar la continuidad del negocio, proteger lo digital cadena de suministro ya no es opcional, es esencial.

1. La creciente amenaza de los ciberataques en Logística

Las empresas de logística y los socios de la cadena de suministro manejan una gran cantidad de información sensible, entre la que se incluye:

- Datos del cliente y detalles de la entrega

- Inventario y registros de almacén

- Operaciones financieras

- Contratos de proveedores y calendarios de producción

- Seguimiento GPS en tiempo real y estado del envío

Estos datos son una mina de oro para los ciberdelincuentes. Los ataques a empresas de transporte, puertos y plataformas de carga se han disparado en los últimos años, con ransomware, phishing y filtraciones de datos entre las amenazas más comunes.

Según el informe 2023 Cost of a Data Breach Report de IBM, el sector del transporte y la logística registró un aumento interanual del 15% en ciberataquescon un coste medio por brecha superior a $4 millones. Y no se trata solo de grandes empresas.Los pequeños y medianos proveedores de servicios logísticos son cada vez mása menudo debido a defensas de seguridad más débiles.

2. Por qué la logística es especialmente vulnerable

Varios factores hacen del sector logístico un objetivo privilegiado para la ciberdelincuencia:

A. Ecosistema altamente interconectado

Las operaciones logísticas dependen de la colaboración entre múltiples actores: transportistas, transitarios, agencias de aduanas, transportistas y socios almacenistas. Esto crea un amplia superficie de ataque digitalCada parte conectada representa un punto de entrada potencial para los piratas informáticos.

B. Sistemas heredados y actualizaciones parcheadas

Muchas empresas de logística siguen funcionando con sistemas informáticos obsoletoslo que las hace más vulnerables a los exploits. Los parches de software suelen retrasarse debido a la complejidad del sistema o al miedo a interrumpir las operaciones.

C. Falta de concienciación sobre ciberseguridad

Aunque la seguridad física ha sido durante mucho tiempo uno de los objetivos de la logística, la ciberseguridad suele estar infrafinanciada o ignorada. La formación de los empleados no es homogénea y muchas empresas carecen de equipos especializados en ciberseguridad o de planes claros de respuesta a incidentes.

D. Operaciones en las que el tiempo es un factor crítico

Los piratas informáticos saben que la logística es sensible al tiempo. Un ataque de ransomware que detiene las operaciones del almacén o se apodera de los datos de seguimiento de los envíos crea inmensa presión para pagar rápidamentelo que hace que las empresas de logística sean más proclives a satisfacer las demandas de los atacantes.

3. Tipos de ciberamenazas en la Logística Sector

Comprender el panorama de las amenazas es el primer paso para aumentar la resistencia. Los tipos de ataque más comunes son:

- Phishing e ingeniería social: Engañar a los empleados para que revelen sus credenciales o descarguen programas maliciosos.

- ransomware: Cifrar los sistemas y exigir el pago por la restauración de los datos

- Denegación de servicio distribuida (DDoS): Sobrecargar las plataformas logísticas para provocar tiempos de inactividad

- Ataques a la cadena de suministro: Romper un socio de terceros para obtener acceso a toda la red.

- Explotación de IoT: Hackear sensores inteligentes o dispositivos de seguimiento vulnerables para manipular o robar datos.

En un ejemplo notable, un gigante mundial del transporte marítimo sufrió un ataque de ransomware en 2017. El coste estimado sobre $300 millones en pérdida de ingresos y gastos de recuperación.

4. Cómo proteger los datos sensibles en las cadenas de suministro digitales

La ciberseguridad en la logística requiere estrategia estratificada y proactiva que incluye tecnología, procesos y personas. He aquí cómo las organizaciones pueden proteger sus cadenas de suministro digitales:

A. Implantar controles de acceso estrictos

Utilice autenticación multifactor (AMF) y controles de acceso basados en funciones para garantizar que sólo los usuarios autorizados puedan acceder a los sistemas y datos sensibles.

B. Cifrar datos en tránsito y en reposo

Solicitar cifrado de extremo a extremo para todos los datos que fluyen por la cadena de suministro, ya sea información de seguimiento de envíos, contratos con proveedores o transacciones financieras.

C. Actualice y parchee los sistemas con regularidad

Mantenga un sólido programa de gestión de parches para solucionar rápidamente las vulnerabilidades del software. Los sistemas obsoletos son objetivos privilegiados para los ciberdelincuentes.

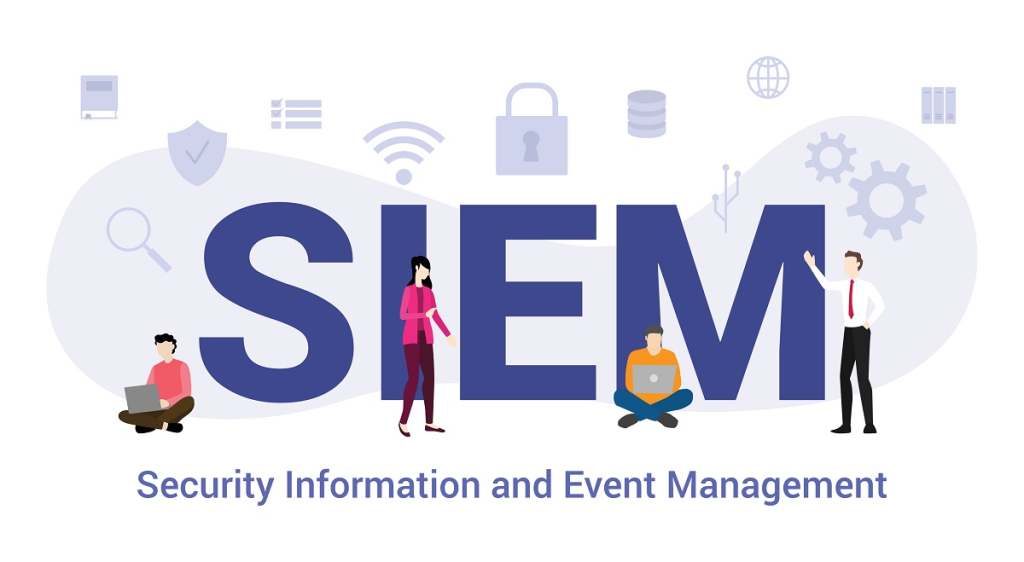

D. Supervisar las redes en tiempo real

Despliegue Gestión de eventos e información de seguridad (SIEM) y sistemas de detección de intrusos para supervisar el tráfico de la red, detectar anomalías y responder a las amenazas en tiempo real.

E. Investigar a terceros

Los proveedores externos deben cumplir normas de seguridad estrictas. Llevar a cabo evaluaciones de riesgos y auditorías de todos los socios de la cadena de suministro.

F. Formar a los empleados

Invertir regularmente formación sobre ciberseguridad. Los empleados deben ser capaces de reconocer los intentos de phishing, seguir las políticas de contraseñas seguras y comprender los protocolos de notificación.

G. Desarrollar un plan de respuesta a incidentes

Prepárese para lo peor con un plan de respuesta a incidentes y recuperación. Cuanto más rápido pueda detectar, contener y recuperarse de un ataque, menos daño causará.

5. El papel de los emergentes Tecnologías

Las nuevas herramientas están transformando la ciberseguridad en las cadenas de suministro:

- Blockchain ofrece un registro de datos a prueba de manipulaciones y una trazabilidad mejorada

- IA y aprendizaje automático ayudar a detectar comportamientos anómalos y posibles infracciones

- Arquitectura de confianza cero (ZTA) garantiza que ningún usuario o sistema sea de confianza por defecto, lo que reduce el movimiento lateral dentro de la red.

Estas tecnologías, cuando se combinan con una sólida gobernanza, pueden elevar significativamente la base de la ciberseguridad en todo el sector logístico.

6. Conclusión: Una cadena de suministro segura es una ventaja competitiva

La transformación digital de la logística aporta enormes beneficios: entregas más rápidas, visibilidad en tiempo real y un control de inventario más inteligente. Pero también requiere una inversión paralela en ciberseguridad.

Proteger los datos confidenciales no es solo una cuestión de cumplimiento: se trata de garantizar la continuidad, la confianza y la competitividad a largo plazo. Las organizaciones que protegen de forma proactiva sus cadenas de suministro digitales no solo resistirán mejor las interrupciones, sino que también establecerán relaciones más sólidas con socios y clientes.

En el mundo hiperconectado de hoy, un seguro cadena de suministro ya no es una función administrativa, sino una defensa de primera línea..

Perspectivas del sector

noticias vía inbox

Nulla turp dis cursus. Integer liberos euismod pretium faucibua