Secretos de seguridad de datos que toda plataforma de seguimiento logístico global debe dominar

Secretos de seguridad de datos cada plataforma mundial de seguimiento logístico must master ya no son "nice to have". Transportistas, marcas y clientes comparten a diario direcciones, números de teléfono y preferencias de entrega. Los atacantes saben que estos datos son valiosos. Los reguladores también. Una plataforma segura protege a las personas, acelera las operaciones y genera confianza a largo plazo. También reduce el tiempo de inactividad y los costes de asistencia. El camino está claro: incorporar la seguridad a todas las capas, desde las API a los sensores IoT, desde la gestión de claves a la respuesta ante incidentes.

Por qué la seguridad de los datos define la confianza en la logística

Lo que los atacantes buscan en una pila logística

Los datos de los envíos revelan nombres, direcciones, números de teléfono, correos electrónicos, valores de los pedidos y patrones de entrega. Las claves API, los secretos de los webhooks y las credenciales de almacén pueden desbloquear redes enteras. Los atacantes persiguen controles de identidad débiles, registros con fugas, entornos de prueba olvidados y webhooks expuestos.

Seguridad frente a velocidad es una falsa elección

Los equipos temen que los controles ralenticen las entregas. Lo contrario es posible. Una buena seguridad elimina la confusión, evita interrupciones y permite una automatización más rápida. Funciones claras, claves sólidas y registros limpios facilitan la detección y solución de problemas.

Secreto 1: Haga un mapa de su IIP y trace un "límite de IIP".

Clasifique los datos antes de recopilarlos

Enumere los campos que almacena: nombre, correo electrónico, teléfono, líneas de dirección, geolocalización, ID de pedido, fichas de pago, códigos HS y notas de soporte. Etiquete cada uno como PII, PII confidencialo no PII. Decide quién puede ver cada etiqueta y por qué.

Minimizar mediante el diseño

Recoge sólo lo que necesites y consérvalo mientras sea útil. Utilice una retención breve para los eventos sin procesar. Anonimizar los análisis. Elimine la IIP de las capturas de pantalla y los informes de errores. Cuando los auditores le pregunten "¿por qué almacena esto?

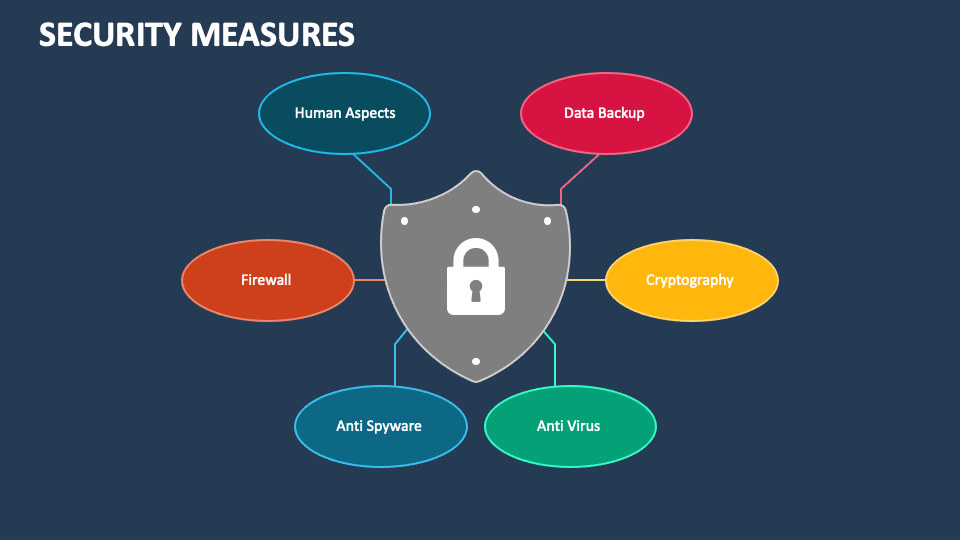

Secreto 2: Cifrar todo y tratar las claves como joyas de la corona

En tránsito y en reposo

Utilice TLS 1.3 para todo el tráfico. Aplique HSTS y cifrados modernos. En reposo, cifre las bases de datos, el almacenamiento de objetos y las copias de seguridad con AES-256 o superior. Evite la criptografía casera.

Gestión de claves a escala

Guarde las llaves en un KMS o HSM. Rótenlas periódicamente. Separe las llaves por entorno e inquilino. Permitir cliente-claves gestionadas (CMK/BYOK) para cuentas de empresa. Nunca codifiques los secretos en código o imágenes. Utiliza una bóveda de secretos y credenciales efímeras.

Secreto 3: Adoptar un control de acceso de confianza cero

Identidad fuerte en todas partes

Habilite SSO, SAML/OIDC y MFA obligatorio. Utilice menor privilegio funciones. Prefiero RBAC para simplificar, añada ABAC por contexto (región, etiqueta de datos, turno). Elimine rápidamente las cuentas inactivas con SCIM.

Acceso justo a tiempo

Los administradores no necesitan derechos permanentes de superusuario. Requiere una elevación basada en tickets con límites de tiempo y aprobaciones. Registre todos los cambios. Alerta si se conceden funciones de riesgo fuera de una ventana de cambio.

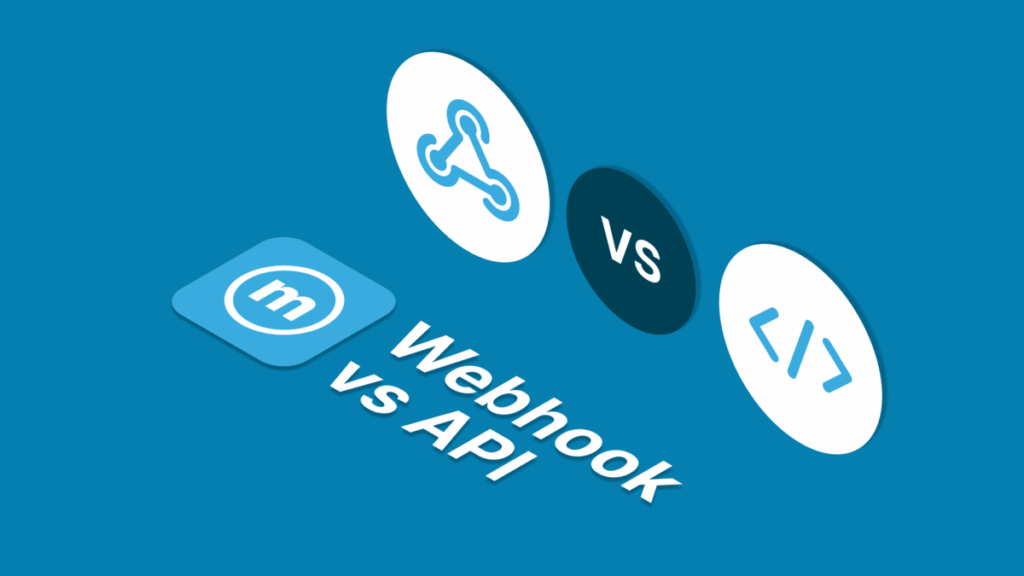

Secreto 4: Proteger las API y los webhooks

Autenticación y estrangulamiento de API

Admite OAuth 2.0 con tokens de ámbito o JWT firmados. Vincule aplicaciones cliente a ámbitos específicos. Límite de tasa por token e IP. Añadir validación de esquema para bloquear errores de asignación masiva. Para GraphQL, restringir la introspección en producción.

Firma de webhooks y defensa contra repeticiones

Firme los webhooks con HMAC e incluya una marca de tiempo. Rechazar mensajes antiguos o duplicados. Utilice claves de idempotencia para las escrituras entrantes. Estos controles detienen los ataques de repetición y reducen las actualizaciones duplicadas.

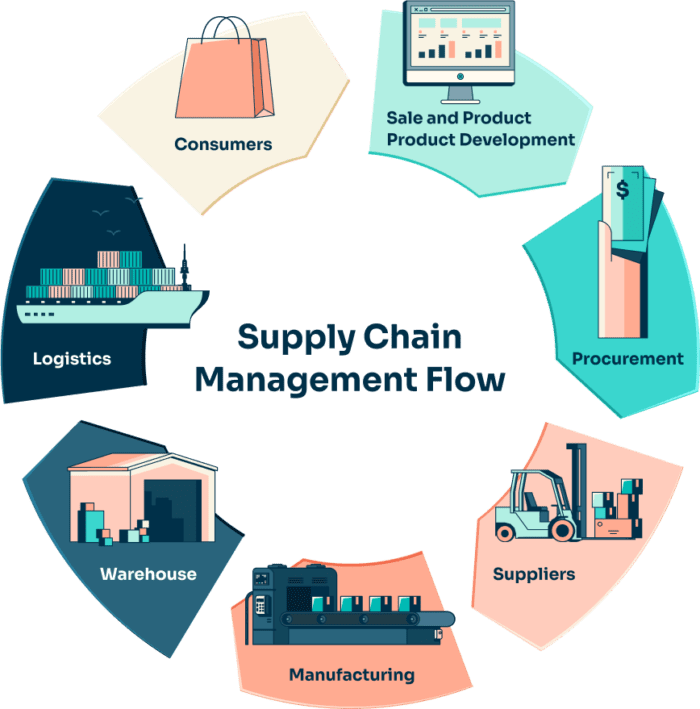

Secreto 5: Asegurar la cadena de suministro de datos de entrega

Riesgo de proveedores y transportistas

Cada integración es un límite de confianza. Mantenga una lista de proveedores, ámbitos y flujos de datos. Solicite informes de seguridad (por ejemplo, ISO 27001, SOC 2 Tipo II) e historiales de infracciones. Limite el acceso de cada socio. Revoque las credenciales cuando finalice el contrato.

Normas de residencia y transferencia de datos

Algunos países requieren almacenamiento local. Etiquete los datos por regiones y diríjalos al almacén correcto. Para los flujos transfronterizos, mecanismos de transferencia y retención de documentos. Hacer que las supresiones se propaguen a todas las réplicas.

Secreto 6: Integrar la seguridad en el desarrollo

Asegure SDLC con barandillas

Añada el modelado de amenazas a su paso de planificación. Ejecute SAST, comprobaciones de dependencias y análisis de contenedores en CI. Utilice DAST contra la puesta en escena. Mantenga un SBOM para cada servicio. Realice un seguimiento de los SLA de los parches y solucione rápidamente los problemas críticos.

Liberación segura bajo carga

Utilice banderas de características, canarios y despliegues escalonados. Retroceda rápidamente si se disparan los presupuestos de errores. Evite la depuración en producción con herramientas en modo dios. Si se necesita un shell de emergencia, grábalo y expíralo.

Secreto 7: Prepárese para incidentes y ransomware

Libros de jugadas y ejercicios claros

Redacte pasos concisos para fugas de credenciales, exposición de PII, DDoS y ransomware. Defina funciones, canales de comunicación y contactos jurídicos. Realice ejercicios de simulación cada trimestre. Practique las restauraciones mensualmente.

Copias de seguridad que funcionan

Mantenga copias de seguridad cifradas y sin conexión con ventanas de inmutabilidad. Pruebe los tiempos de restauración para cumplir RTO/RPO objetivos. Guarda las claves separadas de las copias de seguridad. Las copias de seguridad son inútiles si las claves han desaparecido.

Secreto 8: Proteger el borde, los escáneres y el IoT

Identidad y salud del dispositivo

Proporcione a los escáneres y pasarelas certificados de dispositivo únicos. Aplique firmware firmado y arranque seguro. Desactive las radios y puertos que no utilice. Rote los tokens de los dispositivos. Si un dispositivo se vuelve peligroso, póngalo primero en cuarentena e investigue después.

Integridad de los datos de los sensores

Firmar las cargas útiles de los sensores (temperatura, choque, inclinación) para que no puedan falsificarse en tránsito. Validar en el plataforma borde. Marque los envíos como "aptos para pruebas" cuando todas las firmas lo verifiquen. Esto agiliza las reclamaciones y reduce las disputas.

Secreto 9: Integrar la privacidad en la experiencia del usuario

Controles de privacidad para compradores y marcas

Proporcionar opciones claras para los canales de notificación y el intercambio de datos. Ofrezca autoservicio de exportación y eliminación de datos. Enmascarar direcciones y números de teléfono por defecto en las herramientas de asistencia. Revele toda la IIP sólo cuando sea necesario y audítela.

Análisis con fines específicos

Agregue métricas sin IIP bruta. Utilice ID de cohorte en lugar de correos electrónicos. Si necesita un análisis granular, reduzca la retención a días, no meses. La privacidad y la información pueden coexistir.

Secreto 10: Mida la seguridad como un producto

Indicadores clave de seguridad que guían la acción

Pista:

- Tiempo medio de detección (MTTD) y respuesta (MTTR)

- Servicios % con SAST/DAST aprobados y dependencias actualizadas

- Conjuntos de datos cifrados y copias de seguridad % verificadas mediante pruebas de restauración

- Logins fallidos de administradores y recuentos de elevación de privilegios

- Volumen de exportación de datos por función y región

- Rechazos de repetición de webhook e incidencias en el límite de velocidad de la API

- Volumen de incidentes por causa raíz y tiempo hasta el cierre

Publicar un cuadro de mando mensual. Celebre los descensos en los incidentes de alta gravedad. Vincule los KPI a los objetivos del equipo.

Un plan de refuerzo de 90 días para una plataforma de seguimiento logístico global

Días 0-30: Estabilizar lo básico

- Inventariar los campos PII y trazar el límite PII.

- Imponga TLS 1.3 en todas partes; active HSTS.

- Trasladar los secretos a una cámara acorazada; rotar los tokens de administrador.

- Añadir SSO + MFA y roles de mínimo privilegio.

- Empezar a redactar PII en los registros; enviar a SIEM.

- Firme los webhooks y verifique las marcas de tiempo.

Días 31-60: Reducir el radio de la explosión

- Dividir cuentas y claves prod/stage/dev.

- Activar el cifrado gestionado por KMS y la rotación automática.

- Añada límites de tarifa, validación de esquemas y claves de idempotencia a las API.

- Active los registros de auditoría a prueba de manipulaciones para los cambios de rol y las exportaciones.

- Realiza el primer simulacro de mesa; corrige las lagunas encontradas.

Días 61-90: Automatizar y probar

- Implante el acceso justo a tiempo de los administradores con aprobaciones.

- Añadir certificados de dispositivo para escáneres y pasarelas.

- Aplicar políticas de conservación de datos por ámbito y región.

- Crear libros de ejecución de restauración; probar RTO/RPO.

- Inicie una vía privada de recompensa por errores o de divulgación responsable.

- Publique el primer seguridad a la dirección.

Listas de control prácticas para equipos

Disponibilidad

- Todos los puntos finales externos detrás de TLS 1.3 y WAF

- OAuth 2.0 o JWT firmados con tokens de alcance

- Webhooks firmados y a prueba de repeticiones

- IIP enmascarada por defecto en las vistas de soporte

- Alertas SIEM para señales de alto riesgo

- Copias de seguridad cifradas, inmutables y de restauración probada

Ritmo de funcionamiento semanal

- Revise los inicios de sesión fallidos, los eventos de elevación y las exportaciones de datos.

- Parche de vulnerabilidades críticas en servicios y contenedores

- Ejemplos de firmas de webhooks y derivas en esquemas de eventos portadores

- Valide el aislamiento de los inquilinos con pruebas automatizadas

- Rotación de las credenciales de acceso y verificación de los registros de auditoría

Cómo la seguridad impulsa el crecimiento de las marcas de comercio electrónico

Menos interrupciones, lanzamientos más rápidos

La identidad limpia, las claves fuertes y las liberaciones seguras reducen las tasas de error. La plataforma Global Logistics Track estandariza los controles de seguridad y la supervisión, de modo que los equipos pueden enviar nuevas funciones con confianza. Los transportistas confían en la integración y los clientes ven actualizaciones precisas y puntuales sin riesgos. Además, las barreras de seguridad compartidas entre servicios reducen los errores de configuración y el tiempo de inactividad durante los picos.

Mejores contratos y alcance mundial

Unos controles estrictos y una documentación clara acortan los ciclos de contratación. A Plataforma Global Logistics Track convierte el cumplimiento de las normativas en un elemento facilitador de las ventas al ofrecer gestión de datos, registros de auditoría y opciones regionales. El almacenamiento regional y los flujos de trabajo de eliminación abren nuevos mercados con normas más estrictas. Como resultado, las marcas se expanden más rápidamente a la vez que mantienen sus promesas de privacidad.

Cerrar el círculo

La seguridad forma parte de la promesa de entrega. Una plataforma global de seguimiento logístico que domina la asignación de datos, el cifrado, la identidad, la higiene de las API, los registros limpios, la disciplina de los proveedores y la respuesta ante incidentes es resistente por diseño. Protege a las personas y permite escalar. También consigue acuerdos. Comience con el plan de 90 días, mida lo que importa y siga ajustando el bucle. Cuando la seguridad, la fiabilidad y la velocidad trabajan juntas, cada envío llega con la confianza incorporada.

Perspectivas del sector

noticias vía inbox

Nulla turp dis cursus. Integer liberos euismod pretium faucibua