Les secrets de la sécurité des données que toute plateforme de suivi logistique mondiale doit maîtriser

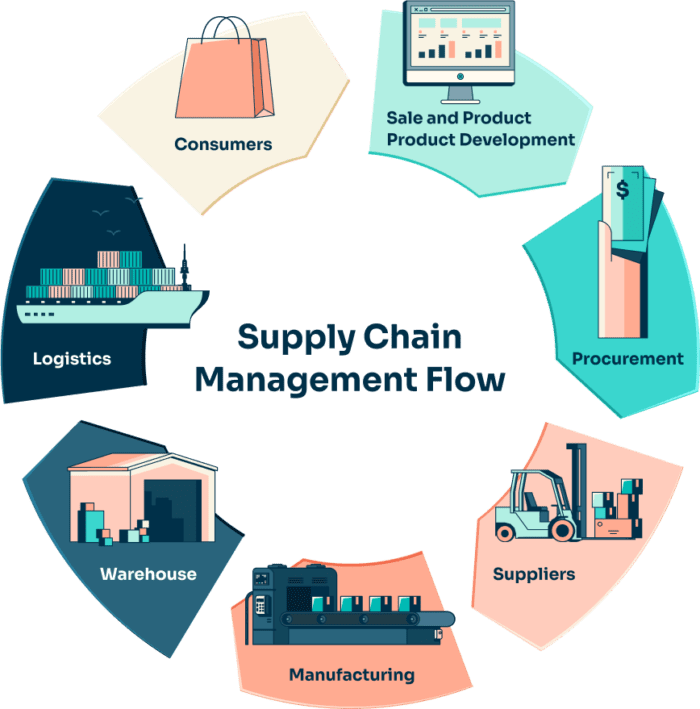

Les secrets de la sécurité des données tous les plate-forme mondiale de suivi logistique Les maîtres d'ouvrage ne sont plus "agréables à avoir". Chaque jour, les transporteurs, les marques et les clients échangent des adresses, des numéros de téléphone et des préférences de livraison. Les attaquants savent que ces données sont précieuses. Les régulateurs le savent aussi. Une plateforme sécurisée protège les personnes, accélère les opérations et instaure une confiance à long terme. Elle réduit également les temps d'arrêt et les coûts d'assistance. La voie à suivre est claire : intégrer la sécurité à chaque couche, des API aux capteurs IoT, de la gestion des clés à la réponse aux incidents.

Pourquoi la sécurité des données définit la confiance dans la logistique

Ce que les attaquants attendent d'une pile logistique

Les données d'expédition révèlent des noms, des adresses, des numéros de téléphone, des courriels, des valeurs de commande et des schémas de livraison. Les clés d'API, les secrets des webhooks et les identifiants des entrepôts peuvent débloquer des réseaux entiers. Les attaquants s'en prennent aux contrôles d'identité faibles, aux journaux qui fuient, aux environnements de test oubliés et aux webhooks exposés.

Sécurité ou rapidité : un faux choix

Les équipes craignent que les contrôles ralentissent les livraisons. Le contraire est possible. Une bonne sécurité élimine la confusion, évite les pannes et permet une automatisation plus rapide. Des rôles clairs, des clés solides et des journaux clairs permettent de trouver et de résoudre facilement les problèmes.

Secret 1 : Dressez la carte de vos IIP et tracez une "frontière IIP".

Classifier les données avant de les collecter

Dressez la liste des champs que vous stockez : nom, courriel, téléphone, lignes d'adresse, géolocalisation, identifiant de commande, jetons de paiement, codes HS et notes d'assistance. Marquez chacun de ces champs comme PII, les IPI sensiblesou non-PII. Décidez qui peut voir chaque étiquette et pourquoi.

Minimiser dès la conception

Ne collectez que ce dont vous avez besoin et ne le conservez que le temps nécessaire. Utilisez des durées de conservation courtes pour les événements bruts. Anonymiser les données analytiques. Supprimez les IIP des captures d'écran et des rapports de bogues. Lorsque les auditeurs demandent "pourquoi stockez-vous cela ?", vous devez avoir une réponse simple.

Secret 2 : tout crypter et traiter les clés comme des joyaux de la couronne

En transit et au repos

Utiliser TLS 1.3 pour tout le trafic. Appliquer HSTS et des algorithmes de chiffrement modernes. Au repos, chiffrer les bases de données, le stockage d'objets et les sauvegardes avec AES-256 ou plus. Évitez la cryptographie maison.

Une gestion des clés évolutive

Conserver les clés dans un KMS ou un HSM. Effectuer une rotation régulière. Séparer les clés par environnement et par locataire. Autoriser client-clés gérées (CMK/BYOK) pour les comptes d'entreprise. Ne jamais coder les secrets en dur dans du code ou des images. Utilisez un coffre-fort pour les secrets et des informations d'identification de courte durée.

Secret 3 : Adopter le contrôle d'accès zéro confiance

Une identité forte partout

Activer le SSO, SAML/OIDC et le MFA obligatoire. Utiliser moindre privilège rôles. Préférer RBAC pour plus de simplicité, ajouter ABAC pour le contexte (région, étiquette de données, décalage). Supprimez rapidement les comptes dormants grâce au SCIM.

Accès juste à temps

Les administrateurs n'ont pas besoin de droits de superutilisateur permanents. Exiger une élévation basée sur des tickets avec des limites de temps et des approbations. Enregistrer chaque élévation. Alerte si des rôles à risque sont accordés en dehors d'une fenêtre de changement.

Secret 4 : Renforcer les API et les webhooks

Authentification et limitation de l'API

Prise en charge d'OAuth 2.0 avec des jetons de portée ou des JWT signés. Attachez les applications clientes à des champs d'application spécifiques. Limitation du débit par jeton et par IP. Ajout d'une validation de schéma pour bloquer les bogues d'assignation de masse. Pour GraphQL, restreindre l'introspection en production.

Signature des webhooks et défense contre les rediffusions

Signer les webhooks avec HMAC et inclure un horodatage. Rejeter les messages anciens ou dupliqués. Utiliser clés d'idempotence pour les écritures entrantes. Ces contrôles empêchent les attaques par rejeu et réduisent les mises à jour en double.

Secret 5 : Sécuriser la chaîne d'approvisionnement des données de livraison

Risque lié aux fournisseurs et aux transporteurs

Chaque intégration est une frontière de confiance. Conservez une liste des fournisseurs, des champs d'application et des flux de données. Demandez des rapports de sécurité (par exemple, ISO 27001, SOC 2 Type II) et l'historique des violations. Limitez l'accès de chaque partenaire. Révoquer les informations d'identification à la fin du contrat.

Règles de résidence et de transfert des données

Certains pays exigent un stockage local. Marquez les données par région et acheminez-les vers le magasin approprié. Pour les flux transfrontaliers, documenter les mécanismes de transfert et de conservation. Faire en sorte que les suppressions se propagent à chaque réplique.

Secret 6 : Intégrer la sécurité dans le développement

Sécurisé SDLC avec glissières de sécurité

Ajouter la modélisation des menaces à votre étape de planification. Exécuter SAST, des contrôles de dépendances et des analyses de conteneurs dans l'IC. Utiliser DAST pour la mise en scène. Maintenir un SBOM pour chaque service. Suivez les accords de niveau de service des correctifs et résolvez rapidement les problèmes critiques.

Déclencher en toute sécurité sous charge

Utiliser des drapeaux de fonctionnalités, des canaris et des déploiements échelonnés. Revenez rapidement en arrière si les budgets d'erreur se déclenchent. Évitez de déboguer en production avec des outils en mode divin. Si un shell d'urgence est nécessaire, enregistrez-le et expirez-le.

Secret 7 : Se préparer aux incidents et aux ransomwares

Des manuels de jeu et des exercices clairs

Rédiger des étapes concises pour les fuites de données d'identification, l'exposition d'informations confidentielles, les attaques par déni de service et les ransomwares. Définir les rôles, les canaux de communication et les contacts juridiques. Organisez des exercices sur table tous les trimestres. S'entraîner à la restauration tous les mois.

Des sauvegardes qui fonctionnent

Conserver des sauvegardes cryptées, accessibles hors ligne, avec des fenêtres d'immuabilité. Tester les temps de restauration pour répondre aux besoins des RTO/RPO objectifs. Stockez les clés séparément des sauvegardes. Les sauvegardes sont inutiles si les clés ont disparu.

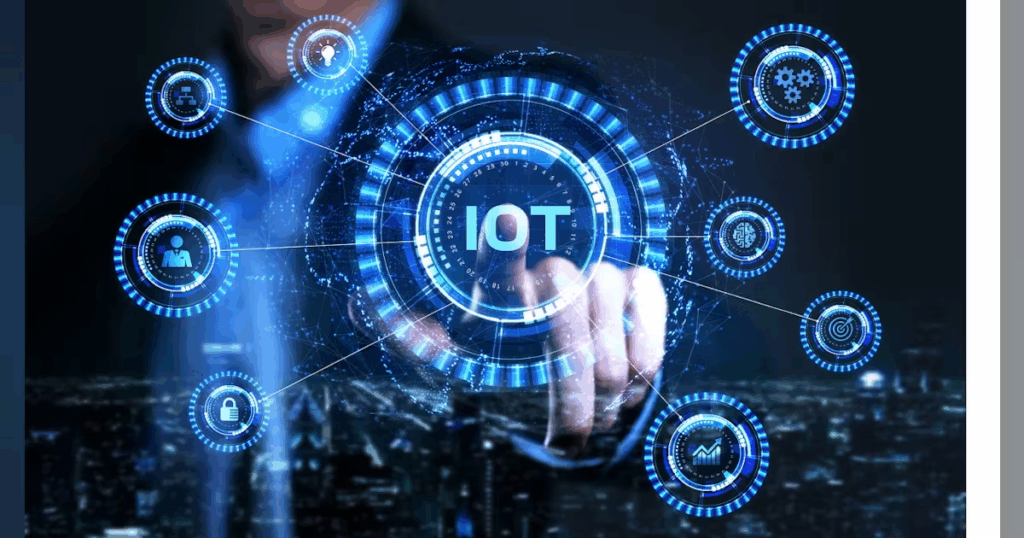

Secret 8 : Protéger la périphérie, les scanners et l'IdO

Identité et santé des appareils

Attribuer aux scanners et aux passerelles des certificats uniques. Appliquer les microprogrammes signés et le démarrage sécurisé. Désactiver les radios et les ports inutilisés. Effectuer une rotation des jetons de périphérique. Si un appareil est hors-la-loi, mettez-le d'abord en quarantaine, puis examinez-le.

Intégrité des données des capteurs

Signer les charges utiles des capteurs (température, chocs, inclinaison) de manière à ce qu'ils ne puissent pas être falsifiés pendant le transport. Valider au niveau de l plateforme bord. Marquez les envois comme étant de qualité "preuve" lorsque toutes les signatures sont vérifiées. Cela permet d'accélérer les réclamations et de réduire les litiges.

Secret 9 : Intégrer la protection de la vie privée dans l'expérience de l'utilisateur

Contrôles de confidentialité pour les acheteurs et les marques

Fournir des options claires pour les canaux de notification et le partage des données. Proposer l'exportation et la suppression des données en libre-service. Masquer les adresses et les numéros de téléphone par défaut dans les outils d'assistance. Révéler l'intégralité des IIP uniquement en cas de besoin et procéder à un audit.

Analyse liée à un objectif

Agréger les mesures sans les IPI brutes. Utilisez des identifiants de cohorte plutôt que des courriels. Si vous avez besoin d'une analyse granulaire, réduisez la rétention à quelques jours et non à quelques mois. Le respect de la vie privée et les informations peuvent coexister.

Secret 10 : Mesurer la sécurité comme un produit

Des indicateurs de performance de la sécurité qui guident l'action

Poursuivre :

- Temps moyen de détection (MTTD) et de réponse (MTTR)

- Services % avec SAST/DAST et dépendances à jour

- Jeux de données et sauvegardes cryptés % vérifiés par des tests de restauration

- Nombre d'échecs de connexion à l'administration et d'élévation des privilèges

- Volume d'exportation de données par rôle et par région

- Rejet des webhooks et atteinte de la limite de taux de l'API

- Volume d'incidents par cause première et délai de clôture

Publier un tableau de bord mensuel. Célébrer la baisse des incidents de gravité élevée. Lier les indicateurs clés de performance aux objectifs de l'équipe.

Un plan de renforcement de 90 jours pour une plate-forme de suivi logistique globale

Jours 0-30 : Stabiliser les bases

- Inventorier les champs d'IIP et tracer les limites de l'IIP.

- Appliquer TLS 1.3 partout ; activer HSTS.

- Déplacer les secrets dans un coffre-fort ; faire tourner les jetons d'administration.

- Ajouter les rôles SSO + MFA et least-privilege.

- Commencer à expurger les IPI dans les journaux ; les envoyer au SIEM.

- Signer les webhooks et vérifier les horodatages.

Jours 31-60 : Réduction du rayon de l'explosion

- Séparation des comptes et des clés prod/stage/dev.

- Activer le cryptage géré par KMS et la rotation automatique.

- Ajouter des limites de taux, une validation de schéma et des clés d'idempotence aux API.

- Activer les pistes d'audit inviolables pour les changements de rôle et les exportations.

- Effectuer le premier exercice sur table ; combler les lacunes constatées.

Jours 61-90 : Automatiser et prouver

- Déployer un accès administratif juste à temps avec des approbations.

- Ajouter des certificats de périphérique pour les scanners et les passerelles.

- Mettre en œuvre des politiques de conservation des données par domaine et par région.

- Élaborer des programmes d'exécution pour la restauration ; tester le RTO/RPO.

- Lancer un programme privé de primes à la détection de bogues ou de divulgation responsable.

- Publier le premier sécurité à la direction.

Listes de contrôle pratiques pour les équipes

Préparation à la mise en service

- Tous les points de terminaison externes derrière TLS 1.3 et WAF

- OAuth 2.0 ou JWTs signés avec des tokens scopés

- Webhooks signés et sécurisés

- Les IPI sont masquées par défaut dans les vues d'assistance

- Mise en place d'alertes SIEM pour les signaux à haut risque

- Sauvegardes cryptées, immuables et testées pour la restauration

Rythme de travail hebdomadaire

- Examiner les échecs de connexion, les événements d'élévation et les exportations de données

- Réparer les vulnérabilités critiques dans les services et les conteneurs

- Exemples de signatures de webhooks et de dérives dans les schémas d'événements porteurs

- Valider l'isolation des locataires à l'aide de tests automatisés

- Rotation des informations d'identification et vérification des journaux d'audit

Comment la sécurité alimente la croissance des marques de commerce électronique

Moins de pannes, des lancements plus rapides

Une identité propre, des clés fortes et des versions sûres réduisent les taux d'erreur. Une plateforme de suivi logistique globale normalise les contrôles de sécurité et la surveillance, ce qui permet aux équipes d'expédier de nouvelles fonctionnalités en toute confiance. Les transporteurs font confiance à l'intégration et les clients bénéficient de mises à jour précises et opportunes, sans risque. En outre, les garde-fous partagés entre les services réduisent les erreurs de configuration et les temps d'arrêt pendant les périodes de pointe.

De meilleurs contrats et une portée mondiale

Des contrôles rigoureux et une documentation claire raccourcissent les cycles d'approvisionnement. A Plate-forme de suivi de la logistique mondiale fait de la conformité un moteur de vente en proposant le traitement des données, des pistes d'audit et des options régionales. Les flux de stockage et de suppression régionaux ouvrent de nouveaux marchés aux règles plus strictes. Ainsi, les marques se développent plus rapidement tout en respectant leurs engagements en matière de protection de la vie privée.

Boucler la boucle

La sécurité fait partie de la promesse de livraison. Une plateforme de suivi logistique globale qui maîtrise la cartographie des données, le cryptage, l'identité, l'hygiène des API, les journaux propres, la discipline des fournisseurs et la réponse aux incidents est résiliente de par sa conception. Elle protège les personnes et permet de passer à l'échelle supérieure. Elle permet également de remporter des marchés. Commencez par un plan à 90 jours, mesurez ce qui est important et continuez à resserrer la boucle. Lorsque la sécurité, la fiabilité et la rapidité fonctionnent ensemble, chaque envoi arrive avec la confiance intégrée.

Aperçu de l'industrie

nouvelles via la boîte de réception

Nulla turp dis cursus. Integer liberos euismod pretium faucibua