每个全球物流跟踪平台必须掌握的数据安全秘诀

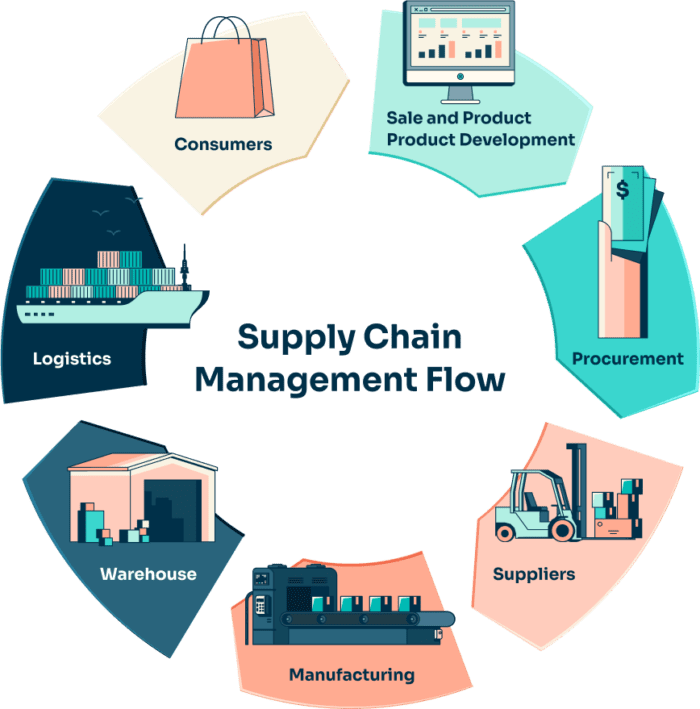

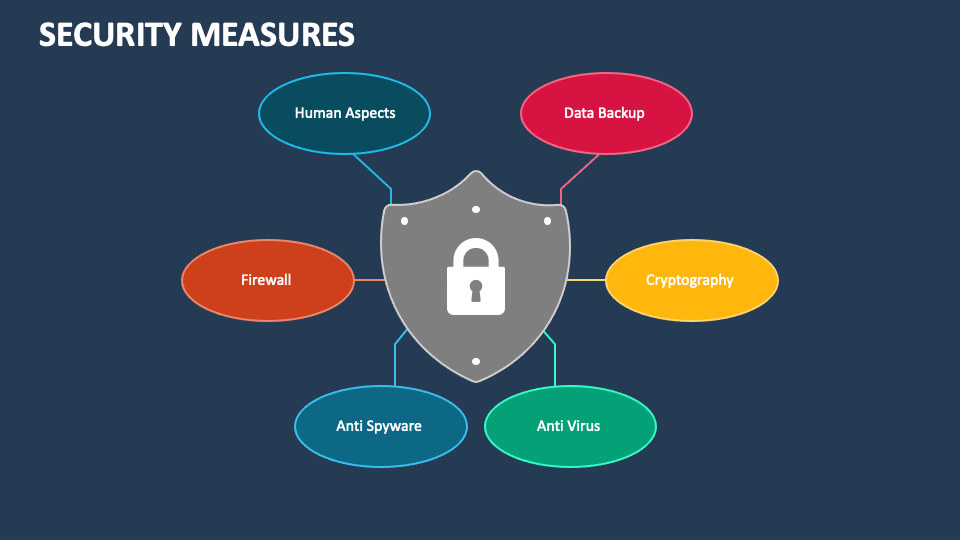

数据安全机密 全球物流跟踪平台 必须掌握的信息不再是 "好东西"。运营商、品牌和客户每天都在分享地址、电话号码和送货偏好。攻击者知道这些数据的价值。监管机构也是如此。一个安全的平台可以保护人员安全、加快运营速度并建立长期信任。它还能减少停机时间和支持成本。路径很明确:从 API 到物联网传感器,从密钥管理到事件响应,将安全融入每一层。

为什么数据安全决定了物流业的信任度

攻击者对物流堆栈的要求

货运数据揭示了姓名、地址、电话号码、电子邮件、订单价值和交付模式。API 密钥、网络钩子秘密和仓库凭证可以解锁整个网络。攻击者的目标是薄弱的身份控制、泄漏的日志、遗忘的测试环境和暴露的网络钩子。

安全与速度是一个错误的选择

团队担心控制会拖慢交付速度。事实可能恰恰相反。良好的安全性可以消除混乱、防止中断并加快自动化。明确的角色、强大的密钥和清晰的日志使问题易于发现和解决。

秘诀 1:绘制 PII 地图,划定 "PII 边界"

收集数据前对数据进行分类

列出您存储的字段:姓名、电子邮件、电话、地址栏、地理位置、订单 ID、支付令牌、HS 代码和支持备注。将每个字段标记为 PII, 敏感的 PII或 非 PII.决定谁能看到每个标签以及为什么。

通过设计实现最小化

只收集您需要的信息,并将其保留到有用的时间。缩短原始事件的保留时间。匿名分析。从屏幕截图和错误报告中删除 PII。当审计人员问 "为什么要存储这些信息 "时,你应该有一个简单的答案。

秘诀 2:加密所有内容,像对待皇冠上的宝石一样对待密钥

运输途中和静止状态

对所有流量使用 TLS 1.3。执行 HSTS 和现代密码。在静态时,使用 AES-256 或更高加密级别对数据库、对象存储和备份进行加密。避免自制密码。

可扩展的密钥管理

将钥匙保存在 KMS 或 HSM 中。定期轮换。按环境和租户区分钥匙。允许 顾客-管理密钥(CMK/BYOK) 用于企业账户。切勿在代码或图像中硬编码秘密。使用秘密库和短期凭证。

秘诀 3:采用零信任访问控制

各地都有强烈的认同感

启用 SSO、SAML/OIDC 和强制 MFA。使用 最不特权 角色。优先选择 RBAC 为简单起见,添加 ABAC 查看上下文(区域、数据标签、移位)。使用 SCIM 快速删除休眠账户。

即时访问

管理员不需要永久超级用户权限。要求基于票据的提升,并有时间限制和审批。记录每次提升。在变更窗口外授予风险角色时发出警报。

秘诀 4:加固应用程序接口和网络钩子

应用程序接口验证和节流

使用范围令牌或签名 JWT 支持 OAuth 2.0。将客户端应用程序固定在特定范围内。按令牌和 IP 限制速率。添加模式验证以阻止大规模分配 bug。对于 GraphQL,在生产中限制反省。

Webhook 签名和重放防御

使用 HMAC 对网络钩子进行签名,并包含时间戳。拒绝旧的或重复的信息。使用 幂等键 用于入站写入。这些控制措施可阻止重放攻击,减少重复更新。

秘密 5:确保交付数据供应链的安全

供应商和承运商风险

每个集成都是一个信任边界。保存一份供应商、范围和数据流的清单。要求提供安全报告(如 ISO 27001、SOC 2 Type II)和违规历史记录。限制每个合作伙伴的访问权限。在合同结束时撤销凭证。

数据驻留和转移规则

有些国家需要本地存储。按地区标记数据,并将其发送到正确的存储位置。对于跨境流动,文件传输机制和保留。让删除传播到每个副本。

秘诀 6:将安全融入开发

安全 SDLC 带护栏

在规划步骤中添加威胁建模。在 CI 中运行 SAST、依赖性检查和容器扫描。针对暂存使用 DAST。维护 SBOM 每项服务。跟踪补丁 SLA,快速解决关键问题。

在负载下安全释放

使用功能标志、金丝雀和分阶段推出。在错误预算跳闸时迅速回滚。避免在生产中使用上帝模式工具进行调试。如果需要紧急 shell,请记录并过期。

秘诀 7:为事故和勒索软件做好准备

明确的战术和训练

针对凭证泄漏、PII 暴露、DDoS 和勒索软件编写简明步骤。定义角色、通信渠道和法律联系人。每季度进行桌面演练。每月进行恢复练习。

真正有效的备份

保存加密的离线备份,并提供不变性窗口。测试恢复时间,以满足 RTO/RPO 目标。将密钥与备份分开存储。如果密钥不在了,备份也就没用了。

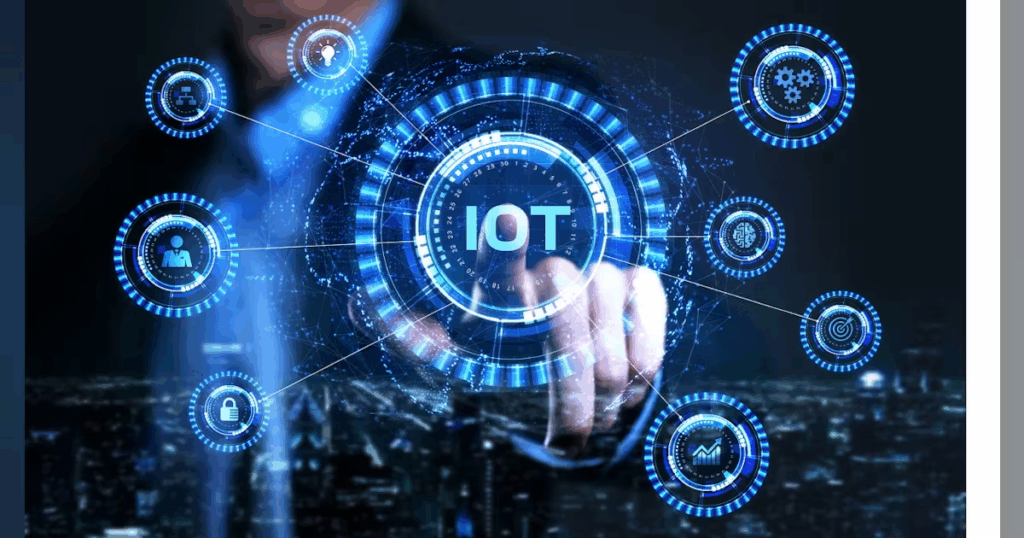

秘密 8:保护边缘、扫描仪和物联网

设备身份和健康

为扫描仪和网关提供唯一的设备证书。强制执行签名固件和安全启动。禁用未使用的无线电和端口。轮换设备令牌。如果设备出现问题,先隔离,后调查。

传感器数据的完整性

在传感器有效载荷(温度、冲击、倾斜)上签名,使其在运输过程中不会被伪造。在 平台 边缘。在所有签名都核实后,将货物标记为 "证据级"。这样可以加快索赔速度,减少纠纷。

秘诀 9:将隐私设计融入用户体验

买家和品牌的隐私控制

为通知渠道和数据共享提供清晰的切换按钮。提供自助式数据导出和删除服务。在支持工具中默认屏蔽地址和电话号码。只有在有必要了解的情况下点击才会显示完整的 PII 并进行审计。

目的明确的分析

汇总不含原始 PII 的指标。使用群组 ID 而不是电子邮件。如果需要细化分析,可将保留时间缩短至几天,而不是几个月。隐私和洞察力可以共存。

秘诀 10:像衡量产品一样衡量安全

指导行动的安全关键绩效指标

曲目

- 检测(MTTD)和响应(MTTR)的平均时间

- 通过 SAST/DAST 的 % 服务和最新的依赖关系

- 通过还原测试验证的 % 加密数据集和备份

- 失败的管理员登录和权限提升计数

- 按角色和地区分列的数据出口量

- Webhook 重放拒绝和 API 速率限制命中

- 按根本原因和结案时间分列的事件数量

发布月度记分卡。庆祝严重事件的减少。将关键绩效指标与团队目标挂钩。

全球物流跟踪平台 90 天强化计划

第 0-30 天:稳定基础知识

- 清点 PII 字段并绘制 PII 边界。

- 在所有地方执行 TLS 1.3;开启 HSTS。

- 将机密转移到保险库;轮换管理令牌。

- 添加 SSO + MFA 和最小权限角色。

- 开始编辑日志中的 PII;将其发送至 SIEM。

- 签署网络钩子并验证时间戳。

第 31-60 天缩小爆炸半径

- 拆分 prod/stage/dev 账户和密钥。

- 启用 KMS 管理的加密和自动轮换。

- 为应用程序接口添加速率限制、模式验证和惰性键。

- 为角色更改和导出打开防篡改审计跟踪。

- 进行第一次桌面演练;修补发现的缝隙。

第 61-90 天自动化和证明

- 推出带审批的即时管理访问。

- 为扫描仪和网关添加设备证书。

- 按总部外和地区实施数据保留政策。

- 构建恢复运行程序;测试 RTO/RPO。

- 启动私人漏洞悬赏或责任披露途径。

- 发布第一份 安全 领导层的记分卡。

团队实用核对表

启用准备

- TLS 1.3 和 WAF 后的所有外部端点

- OAuth 2.0 或带范围令牌的签名 JWT

- 网络钩子签名和重放安全

- 支持视图中的 PII 默认被屏蔽

- 针对高风险信号的 SIEM 警报已到位

- 备份经过加密、不可更改和还原测试

每周运行节奏

- 审查失败的登录、提升事件和数据导出

- 修补服务和容器中的关键漏洞

- 载体事件模式中的网络钩子签名和漂移示例

- 通过自动测试验证租户隔离性

- 轮换碎玻璃凭证并核查审计日志

安全如何促进电子商务品牌的增长

中断更少,发射更快

干净的身份、强大的密钥和安全的发布降低了出错率。全球物流跟踪平台实现了安全控制和监控的标准化,因此团队可以放心地发布新功能。承运商信任这种整合,客户也能看到准确、及时、无风险的更新。此外,跨服务的共享护栏可减少错误配置,并缩短高峰期的停机时间。

更好的合同和全球影响力

强有力的控制和清晰的文档可缩短采购周期。A 全球物流跟踪平台 通过提供数据处理、审计跟踪和区域选项,使合规性成为销售的推动力。区域性存储和删除工作流程可以打开规则更严格的新市场。因此,品牌在遵守隐私承诺的同时,还能更快地拓展市场。

闭环

安全是交付承诺的一部分。全球物流跟踪平台掌握数据映射、加密、身份识别、API 卫生、清洁日志、供应商纪律和实践事件响应,在设计上具有弹性。它能保护人员并实现规模化。它还能赢得交易。从 90 天计划开始,衡量重要的事情,并不断加强环路。当安全性、可靠性和速度相互配合时,每批货物都会带着信任抵达。

行业洞察

收件箱消息

Nulla turp dis cursus.整体释放,预留空间